关于BLE(蓝牙低功耗)定向广播的问题,小编整理了4个相关介绍,让我们一起看看吧。

BLE发现服务的流程如下:

1、初始化BLE:设备需要初始化BLE模块,并获取与BLE通信的权限。

2、扫描设备:设备会启动扫描模式,搜索附近的BLE设备,扫描可以通过设备的名称、广播数据或其他特定属性进行过滤。

3、连接设备:当设备发现目标设备后,它会与该设备建立连接,连接之前,设备需要确保目标设备处于可连接模式,并且两者的蓝牙版本兼容。

4、发现服务:一旦连接建立成功,设备可以开始发现目标设备所提供的服务,设备可以通过读取目标设备的GATT(通用属性)数据库来获得服务列表。

5、探索特征:服务通常包含许多特征,设备可以通过读取服务的GATT数据库来发现特征列表,特征定义了设备上可读、可写、可通知等操作。

6、读写特征值:一旦特征被发现,设备可以读取或写入特征的值,以实现与目标设备的交互,设备可以向特征写入数据,也可以读取特征的值。

7、启用通知:某些特征可以启用通知机制,以便在特征的值发生变化时,目标设备可以向设备发送通知,设备可以通过写入特定的描述符来启用或禁用特征的通知。

8、断开连接:当设备与目标设备的交互完成后,设备可以选择断开与目标设备的连接。

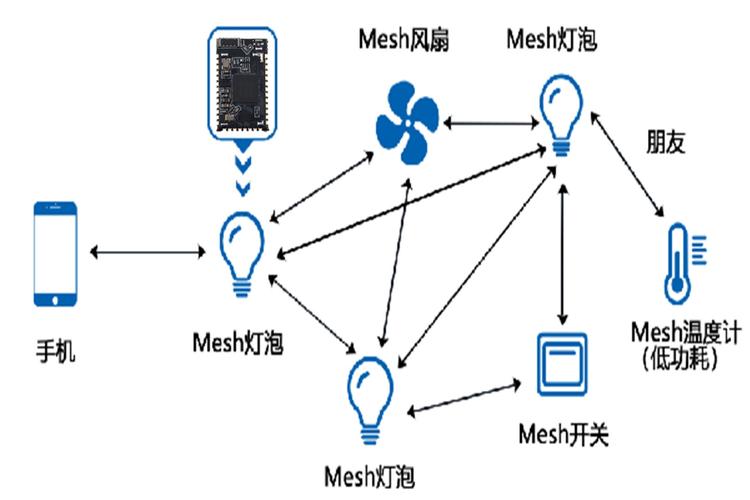

对于经典蓝牙来说,一个蓝牙主设备最多连接7个从设备,例如一个电脑连接蓝牙耳机、蓝牙键盘等经典蓝牙设备,最多连接7个,经典蓝牙在一个piconet中有7个从属设备的限制,而且它们与主控设备的时间和跳数(time and hop)是同步的,即主控设备和从属设备共享一个共同的物理通道,当处于活动模式时,不可能为一个主控设备寻址超过七个从属设备。

使用的是蓝牙BLE配网方式,在BLE配网模式下,音箱会首先进行BLE广播,而后附近的手机会收到该广播,并询问手机用户是否与该音箱进行BLE连接,如选择创建BLE连接,手机即可将网络信息传输到音箱,在这种配网过程中,用户无需切换Wi-Fi,而且iOS和Android系统都支持手机app扫描并连接到周围的BLE设备。

安全漏洞与隐私问题

本周三,瑞典斯德哥尔摩举办了第19届隐私增强技术研讨会,来自波士顿大学的两名研究人员讨论了他们的最新研究成果,其声称,蓝牙通信协议中的一个缺陷可能导致使用现代设备的用户泄露身份凭证,从而易被识别和追踪,别有用心者可借此实现对用户的监视,配备蓝牙模块的Windows 10、iOS和macOS设备均受到影响,幸运的是,Android设备并未受到影响。

在这篇题为《追踪匿名蓝牙设备》的研究论文中,研究人员指出许多蓝牙设备都存在着MAC地址,即便有随机MAC地址的选项,但他们发现了可以绕过这一层的方法,以实现对特定设备的永久性监控,识别令牌通常与MAC地址搭配使用,而David Starobinski和Johannes Becker开发的“地址携带”新算法能够利用有效载荷的异步特性和地址变化,来实现超越设备地址随机化的追踪方案,该算法无需消息解密或以任何方式破坏蓝牙的安全性,因其完全基于公共、未加密的‘广播流量’(advertising traffic)。

这项研究主要针对2010年引入的低功耗蓝牙规范(同样被用于蓝牙5.0),在实验室中,研究人员建立了基于苹果和微软设备的测试平台,以分析BLE广播频道和标准蓝牙接近度内的‘广告事件’,测试期间,研究人员使用了Xianjun Jiao的BTLE软件套件和定制版本的嗅探器,通过被动收集一段时间内的广告事件和日志文件,分析相关信息并引出显示设备ID令牌的数据结构。

多数计算机和智能手机操作系统都会默认实施MAC地址的随机化,以防止被长期被动追踪,然而研究人员在运行Windows 10、iOS或macOS的设备上发现,系统会定期发送包含自定义数据结构的广告事件,它们会被用于与BLE范围内其他设备/特定平台的交互,结果就是,通过为攻击者提供所谓的“临时/次要伪装身份”数据,研究人员可以通过算法筛出这些标识符,实现规避地址随机化的设备追踪,有趣的是,这一缺陷并不影响Android设备,因为该移动操作系统不会不间断地发送广告信息,相反,Android SDK会扫描附近的广播,而不是持续地暴露自身。

研究人员总结道:“如果不改变老旧的算法策略,任何定期发布广播信息的数据设备都会受到影响”,预计2019至2022年间,蓝牙设备数量会从42亿增加到52亿,想要在未加密的通信信道上建立反追踪方法,将是至关重要的。

到此,以上就是小编对于BLE定向广播的问题的介绍,希望关于BLE定向广播的4点解答对大家有用。